Table of Contents

ToggleAutorização e Segurança Automatizada no CI/CD: A Revolução da Policy-as-Code

O cenário de desenvolvimento de software tem mudado drasticamente, e a implementação de práticas como Infrastructure as Code (IaC) e Continuous Integration/Continuous Deployment (CI/CD) são essenciais para garantir agilidade e eficiência. Porém, a segurança nunca deve ser uma segunda preocupação. Neste artigo, vamos explorar como a autorização e segurança automatizada em CI/CD podem ser alcançadas através da policy-as-code e o uso de ferramentas como o Tchekhov.

O Que é Infrastructure as Code (IaC)?

Infrastructure as Code refere-se à gestão e provisão de infraestrutura por meio de arquivos de configuração. Em vez de gerenciar manualmente servidores, redes e armazenamento, os desenvolvedores podem definir a infraestrutura em código, permitindo que ferramentas automatizadas criem, alterem ou deletam recursos de forma programática.

Principais Vantagens do IaC

- Agilidade: Facilita o provisionamento e a modificação de ambientes rapidamente.

- Consistência: Elimina a variabilidade que pode surgir em configurações manuais.

- Documentação: O código serve como documentação da infraestrutura, facilitando a compreensão e a manutenção.

Desafios em Segurança na Infraestrutura como Código

Com a tendência crescente de codificação numa era pós-cloud, surgem novos desafios de segurança, especialmente quando diferentes equipes e linguagens estão envolvidas no desenvolvimento de infraestruturas. Muitas ferramentas são construídas para engenheiros e podem não incluir informações claras sobre segurança.

Principais Desafios

- Complexidade: A diversidade de ferramentas e linguagens, como Terraform e CloudFormation, aumenta a complexidade de garantir segurança.

- Configurações Padrão: Muitas vezes, as configurações padrão de ferramentas não são seguras. Um exemplo comum são buckets S3 sem criptografia habilitada.

- Falta de Visibilidade: Dificuldade em rastrear alterações de estado entre o que foi implementado e o que está em produção pode levar a problemas de segurança significativos.

A Solução: Policy-as-Code e Tchekhov

Uma solução que se destaca na proteção do CI/CD é a implementação de policies-as-code. Com o Tchekhov, uma ferramenta de código aberto, é possível criar e revisar políticas de segurança de forma intuitiva.

Como Funciona o Tchekhov?

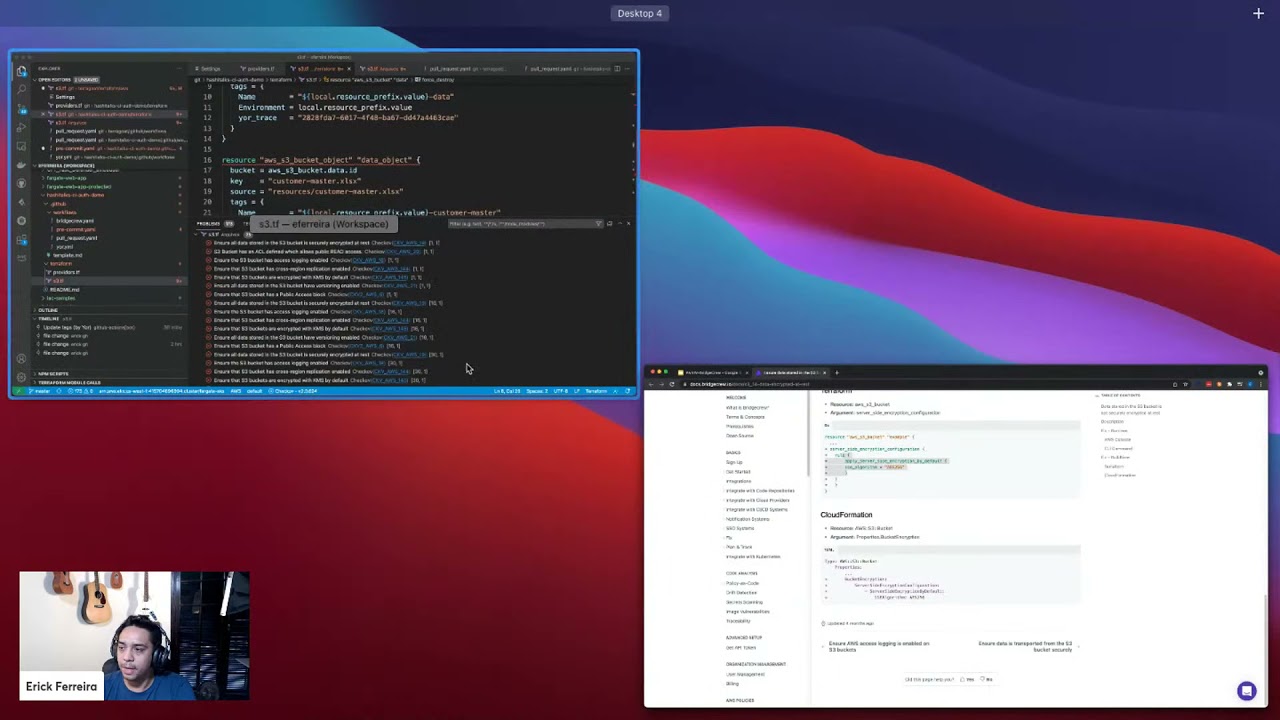

Tchekhov é uma ferramenta projetada para identificar vulnerabilidades em seus arquivos de configuração antes que eles sejam aplicados. Ao escalonar a segurança até o início do desenvolvimento, é possível mitigar problemas de segurança antes que eles alcancem a produção.

Principais Funcionalidades do Tchekhov

- Avaliação em Tempo Real: Realiza a análise e identificação de vulnerabilidades automaticamente na IDE.

- Integração com Repositórios: Funciona em conjunto com sistemas de versionamento, como Git, para aplicar checagens de segurança em pull requests.

- Extensibilidade: Permite que qualquer pessoa contribua com novas políticas ou verificação, tornando o sistema mais robusto.

Dicas para Implementar a Segurança no CI/CD

1. Automatize o Processo de Checagem

Implemente ferramentas de segurança automáticas como Tchekhov em sua pipeline de CI/CD. Isso ajuda a detectar vulnerabilidades antes mesmo que o código seja mesclado no branch principal.

2. Realize Treinamentos Regulares sobre Segurança

As equipes de desenvolvimento devem participar de treinamentos periódicos sobre as melhores práticas de segurança. Isso ajuda a cultivar um mindset de segurança que permeia todo o ciclo de desenvolvimento.

3. Utilize Tags para Controle de Versões

Implemente um sistema de tagueamento para identificar versões de deploy. Tags permitem que você rastreie facilmente qual versão foi implementada em um determinado momento e facilita a identificação de problemas.

4. Mantenha as Configurações Atualizadas

Assegure-se de que sempre que uma nova versão de uma ferramenta for liberada, você revise as configurações e requisitos de segurança associados a ela. O software deve ser sempre mantido na sua versão mais segura.

5. Teste Regularmente Vulnerabilidades

Estabeleça um cronograma regular para testes de segurança em seu ambiente, assim você pode detectar e remediar vulnerabilidades antes que se tornem uma ameaça.

FAQ: Perguntas Frequentes sobre Autorização e Segurança no CI/CD

1. O que é Policy-as-Code?

Policy-as-Code é um conceito onde políticas de segurança, conformidade e governança são traduzidas em código. Isso permite a automação na verificação de políticas de segurança durante o ciclo de desenvolvimento, garantindo que o código esteja sempre em conformidade antes de ser executado.

Resposta Longa: Enquanto o desenvolvimento de software acelera a entrega de produtos, a segurança não deve ser negligenciada. Nesse contexto, a Policy-as-Code oferece uma abordagem prática para administrar e garantir a conformidade e segurança. Políticas inscritas no código podem ser testadas automaticamente, reduzindo o erro humano. Por exemplo, se um desenvolvedor tenta implementar um recurso sem as permissões adequadas, um sistema de Policy-as-Code pode sinalizar e rejeitar a alteração antes que qualquer dano ocorra.

2. Como o Tchekhov se integra ao meu fluxo de trabalho existente?

Tchekhov pode ser facilmente integrado em vários fluxos de trabalho. Ele se encaixa bem em ambientes que utilizam ferramentas de CI/CD como Jenkins, GitLab CI, e CircleCI, permitindo verificações automáticas nas configurações de IaC antes dos deploys.

Resposta Longa: A integração do Tchekhov em seu fluxo de trabalho começa com a instalação do plugin apropriado para seu sistema de build ou IDE, como VSCode. Assim que integrado, a cada alteração no código, o Tchekhov realiza uma varredura em busca de configurações vulneráveis e sugere correções. Isso significa que durante as etapas de build, os desenvolvedores não apenas obtêm feedback imediato sobre a funcionalidade do código, mas também sobre a segurança dele, criando um ciclo de feedback que incentiva a segurança desde o início do projeto.

3. Quais ferramentas podem ser usadas em conjunto com Tchekhov?

Além de Tchekhov, existem várias outras ferramentas que podem ser utilizadas para complementar a segurança no CI/CD. Ferramentas de monitoramento como Prometheus e Grafana, além de soluções de teste de penetração e análise de vulnerabilidades, ajudam a criar um ambiente mais seguro.

Resposta Longa: Quando se trata de criação de uma infraestrutura segura, a utilização de múltiplas ferramentas em conjunto potencializa as defesas. O Tchekhov funcionará melhor quando emparelhado com ferramentas que realizam auditorias de segurança nas imagens de container e ferramentas de teste de penetração como OWASP ZAP. Além disso, o uso de ferramentas de monitoramento para coletar métricas de desempenho e segurança em tempo real proporciona uma visão holística sobre o que está acontecendo em seu ambiente, permitindo uma rápida reação a possíveis anomalias.

4. Qual é a importância do controle de versão no CI/CD?

O controle de versão é crucial em CI/CD pois permite que você tenha um histórico de todas as alterações, tornando mais fácil identificar quando alguma mudança específica foi feita e qual impacto ela teve nas operações e na segurança.

Resposta Longa: Através do controle de versão, equipes de desenvolvimento podem reverter para versões anteriores de um projeto caso uma nova implementação cause problemas. Isso é especialmente importante em ambientes de produção, onde uma falha pode levar à perda de dados ou interrupção grave dos serviços. Além disso, o controle de versão permite rastrear a origem das alterações, o que é essencial para auditorias de segurança e para garantir que tudo esteja em conformidade com as políticas e padrões organizacionais.

5. Como posso garantir que as configurações padrão sejam seguras em minha infraestrutura?

Garantir que as configurações padrão sejam seguras envolve uma combinação de revisão manual e implementação de políticas automatizadas. Usar ferramentas como o Tchekhov para verificar as configurações pode ajudar a identificar e corrigir falhas de segurança antes que o código seja distribuído.

Resposta Longa: Muitas ferramentas de IaC vêm com configurações padrão que não são necessariamente seguras. Implementar uma verificação rigorosa dessas configurações é crucial, e é aqui que o Tchekhov brilha, oferecendo verificações automáticas de segurança em configurações Terraform. Além disso, mantenha-se informado sobre as melhores práticas de segurança e atualize suas configurações regularmente à medida que novas vulnerabilidades são descobertas. Avaliar e revisar as configurações padrão deve ser uma parte padrão do ciclo de vida do software para garantir a segurança contínua da infraestrutura.

Conclusão

A segurança em um ambiente de CI/CD nunca deve ser subestimada, e a integração de ferramentas de segurança como o Tchekhov, juntamente com práticas de policy-as-code, pode proporcionar um nível de proteção superior. Equipar sua equipe de desenvolvimento com o conhecimento e os recursos necessários para garantir a segurança deve ser uma prioridade. Cada projeto deve ser visto como uma oportunidade para aprimorar as práticas de segurança, fortalecendo assim a infraestrutura que suporta o desenvolvimento de software ágil e eficiente.